Spectra: Neue Sicherheitslücken überwinden Grenzen zwischen drahtlosen Chips

Forschende der TU Darmstadt und der Universität Brescia präsentieren ihre Ergebnisse auf der Blackhat und DefCon Konferenz

06.08.2020

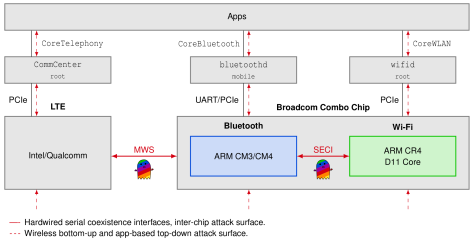

Aktuelle drahtlose Technologien teilen sich zunehmend das selbe Spektrum – sie übermitteln Daten auf den selben Frequenzbändern. Dies ist sowohl bei Bluetooth als auch bei WLAN der Fall, aber sogar bei einigen benachbarten LTE-Bändern. Da sie sich diese Frequenzen teilen, müssen drahtlose Technologien den Spektrumszugriff koordinieren um Kollisionen zu vermeiden. Allerdings ermöglicht diese Koordination eine neue Angriffsklasse, welche von Dr.-Ing Jiska Classen (TU Darmstadt, Secure Mobile Networking Lab) und Prof. Francesco Gringoli (Universität Brescia) entdeckt wurde. Ein Angreifer, welcher auf einem Bluetooth-Chip Schadcode ausführen kann, kann von dort aus in den WLAN-Chip eskalieren und auch dort Schadcode ausführen. Diese neuen Schwachstellen namens Spectra zeigen, dass Spektrumskoordination Angreifern ermöglicht, Grenzen zwischen drahtlosen Chips zu überschreiten. Hierdurch werden Angriffe auf unterschiedliche drahtlose Protokolle und Technologien äquivalent. Spectra-Angriffe funktionieren auf modernen Geräten wie iPhones, MacBooks oder Samsung-Smartphones mit den neuesten Sicherheitsupdates, obwohl diese Lücke bereits Anfang diesen Jahres an die Hersteller gemeldet wurde, weil die darunterliegende Schwachstelle die Hardware betrifft.

Spectra basiert darauf, dass Datenpakete über das selbe Spektrum übermittelt werden und drahtlose Chips hierfür den Spektrumszugriff koordinieren müssen. Sogenannte Koexistenzmechanismen, welche den Spektrumszugriff vermitteln, sind essentiell für hochperformante drahtlose Kommunikation. Nur durch Koexistenz wird es beispielsweise möglich, ein Video über WLAN zu streamen und dieses gleichzeitig über Bluetooth-Kopfhörer abzuspielen, obwohl beide das 2.4GHz-Band nutzen. Manche Koexistenzmechanismen können in die drahtlose Übertragung integriert werden. Allerdings ist dies nicht ausreichend bei Chips, die nah beieinander positioniert sind oder sogar die selbe Antenne nutzen, wie dies bei Smartphones der Fall ist. Bei Koexistenzmechanismen handelt es sich häufig um serielle Schnittstellen zwischen den Chips, die Teil der Hardware sind, um paketbasierte Echtzeitentscheidungen zur Datenübertragung treffen zu können. Obwohl Koexistenz nur die Performanz bei der Datenübertragung erhöhen sollte, führt sie auch zu interessanten Seitenkanälen. Herstellerspezifische Erweiterungen können hierbei sogar die Ausführung von Code auf anderen Chips ermöglichen. Da Koexistenz in der Hardware drahtloser Chips implementiert ist, können Betriebssysteme nicht vor Angriffen auf diese schützen.

Spectra ermöglicht neue Angriffswege. Typischerweise würde ein Angreifer von einem drahtlosen Chip aus versuchen, in das Betriebssystem zu gelangen. Im Gegensatz hierzu ermöglicht Spectra, dass ein Angreifer vom Bluetooth-Chip in den WLAN-Chip gelangen kann und dann beispielsweise von dort aus in das Betriebssystem. Desweiteren erlauben nun Schwachstellen im Bluetooth-Teil des Betriebssystems über den Weg der Chips auch in WLAN-Komponenten einzudringen. Bluetooth hatte in der Vergangenheit schon sehr häufig Sicherheitslücken und ist deshalb gut abgegrenzt von anderen Komponenten, aber Spectra erlaubt nun neue Angriffswege, um solche Grenzen zu überschreiten.

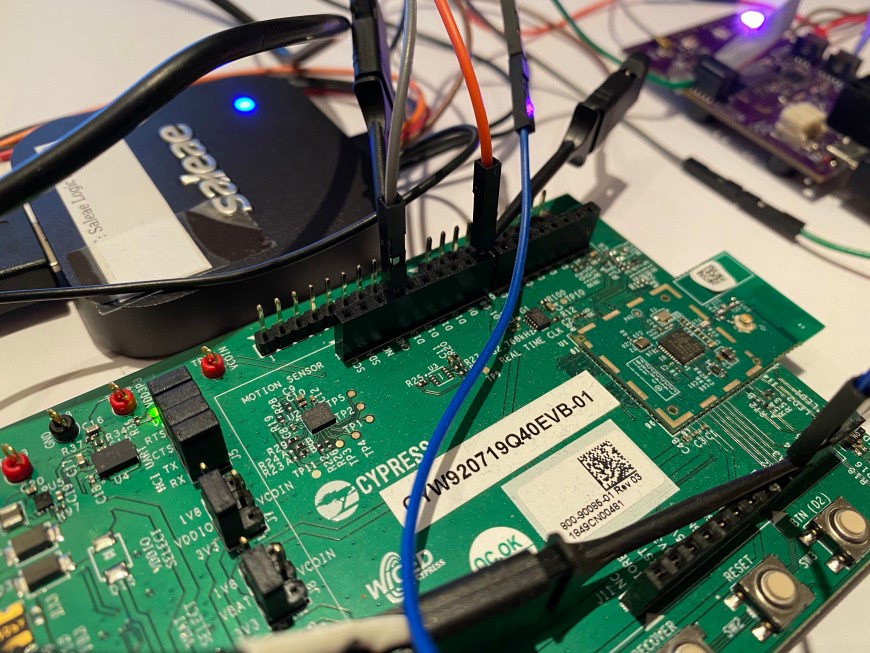

Prof. Francesco Gringoli, der sich mit der Rückwärtsentwicklung von WLAN-Chips beschäftigt hat, und Dr.-Ing. Jiska Classen, Sicherheitsexpertin für drahtlose Kommunikation mit Fokus auf Bluetooth, haben ihr Wissen vereint um Spectra-Angriffe gegen drahtlose Kombinations-Chips der Hersteller Broadcom und Cypress entdeckt. Diese Chips sind in vielen beliebten Geräten, wie zum Beispiel allen iPhones, MacBooks, der Samsung Galaxy S Serie, Raspberry Pis und Fitnesstrackern. Obwohl die Forschenden diese Chips genutzt haben, um konkrete Angriffe umzusetzen, betrifft die allgemeine Angriffsklasse auch andere Hersteller, welche im Rahmen der verantwortlichen Offenlegung dieser Lücken ebenfalls informiert wurden.

Prof. Matthias Hollick vom Secure Mobile Networking Lab, an dem die Arbeiten stattgefunden haben, ergänzt: “Die hier gefundene Schwachstelle ist fundamental neu. Sie betrifft hunderte von Millionen Geräte, deren Hersteller noch nach Wegen suchen, diesen neuen Angriffsvektor dauerhaft zu beseitigen.”

Die Spectra-Angriffe überwinden die Abtrennung zwischen WLAN und Bluetooth auf Kobminations-Chips, bei denen die beiden Technologien auf unterschiedlichen Kernen ausgeführt werden. Hierbei konnten drei Arten von Koexistenz-Angriffen umgesetzt werden:

- Zugriffsverweigerung: Ein drahtloser Kern verhindert, dass der andere drahtlose Kern Daten sendet.

- Ausspähen von Informationen: Ein drahtloser Kern ermittelt Details über die Tätigkeiten des anderen drahtlosen Kerns.

- Codeausführung: Ein drahtloser Kern kann auf dem anderen drahtlosen Kern Schadcode ausführen.

Sicherheitsupdates gegen Spectra wurden etwa im März 2020 für iOS und Android ausgerollt und verhindern nun, dass Angreifer vom Betriebssystem aus in den RAM des Bluetooth-Chips schreiben können, was wiederum Codeausführung in WLAN ermöglichen würde. Auf gerooteten Geräten können diese Patches jedoch deaktiviert werden. Das Deaktivieren dieser Patches zeigt, dass bis auf diesen Teil des Angriffsweges keinerlei Schwachstellen, die in der Hardware selbst vorliegen, behoben wurden. Ein Angreifer mit Kontrolle über den Bluetooth-Chip kann nach wie vor Schadcode in Wi-Fi ausführen. Dies wurde von den Sicherheitsforschern auf dem aktuellen Geräten getestet: iOS 13.6 für das iPhone 8, macOS 10.15.5 auf einem MacBook Pro 2019/2020, sowie Android 9 mit dem Patchlevel Juli 2020 auf einem Samsung Galaxy S8. Die Lücken wurden wahrscheinlich deshalb nicht behoben, weil die Ursache für Spectra in der Hardware selbst liegt. Die betriebssystemseitigen Patches reduzieren zwar die Angriffswege teilweise, erschweren aber vor allem die Analyse der Patches in der Hardware selbst.

Spectra benötigt vergleichsweise starke Angriffsvoraussetzungen, wie beispielsweise das Beobachten genauer Sendezeitpunkte von Paketen oder gar das Ausführen von Code in einem drahtlosen Kern. Allerdings ist es schwierig bis unmöglich, Spectra-basierte Angriffe zu verhindern, ohne schwerwiegende Performanznachteile in Kauf zu nehmen. Manche Chip-Hersteller kombinieren sogar mehrere drahtlose Technologien in einem Kern, und es gibt viele undokumentierte, proprietäre Koexistenzmechanismen. Deshalb sollten Nutzer, die sicher gegen drahtlose Angriffe sein möchten, konsequenterweise sämtliche drahtlose Kommunikation deaktivieren und nicht nur eine einzelne drahtlose Technologie.

Kontakt

Bitte kontaktieren Sie Dr.-Ing. Jiska Classen für technische Fragen zur Spectra-Schwachstelle.

Presseanfragen richten Sie bitte an Ann-Kathrin Braun.

Weitere Informationen